Ascend Mate 7をLollipopに更新して安定していたのでしばらく最新情報を追っていなかったのですが、コメントを頂いたのを機にXDAの関連スレッドを眺めていたところ、B324のOTAとしてB331が公開されていることを知りました。日本国内にいる限りOTAが降ってくる可能性は限りなく低いので、手動で適用してみました。

OTA = On The Airの略で、Androidに対して配信される更新ファイルのことです。皆さんの中にも、端末の更新があるという通知を受けた方、そしてそれに従って更新を行った方がいると思いますが、あれがOTAです。

日本で入手できるAscend Mate 7(MT7-J1)にこれまで配信されてきたOTAは当然Kitkatを対象としたものですが、これはMT7-J1に対してLollipopが配信されていないので、当然と言えば当然の措置です。一方、Lollipopが公式に提供されているInternational版(MT7-L09)に対しては、Lollipopを対象としたOTAが配信されています。

しかし、管理人のようにMT7-J1にL09向けのLollipopを導入した端末には、2015年末時点でInternational版のOTAは配信されていません。以下が理由として考えられますが、特に2番目はどうしようもありません。

- IPアドレスもしくはGPS情報が、端末の位置が日本であることを示している

- ファームウェアはL09になっても、どこかにMT7-J1であるという情報が残っている

- 利用している通信事業者がNTT docomo = 日本の通信事業者である

配信されないOTAはそもそも入手できないので通常は適用ができませんが、Ascend Mate 7の場合はXDAでOTAファイルが公開されているため(それがいいのかという話は置いておきます)、それを手動で適用することができます。

1. 適用するOTAをダウンロードする

有志がオンラインストレージに保管したAscend Mate 7関連ファイルのリンクが公開されているので、ありがたくそこからダウンロードを行います。今回必要なのは”Ota update.zip”にある”B331 for B324 (Europe)”になるので、このファイルをダウンロードし、保存します(60MB弱)。

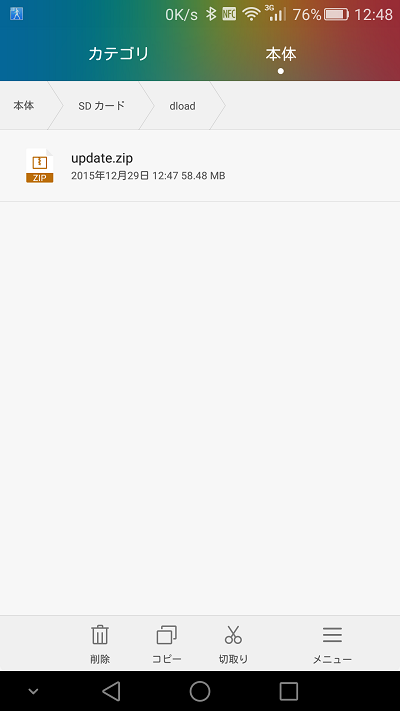

2. 落としたファイルをSDカードの/dloadに移動する

ダウンロードしたupdate.zipを解凍せずにそのままSDカードの/dloadに置きます。ちなみに解凍して置いた場合、フルサイズのファームウェアとして認識され、更新に失敗します(体験済み)。Huaweiのファイルマネージャでは以下のように見えます。

ファイル名がUPDATE.APPではなくupdate.zipであるところがポイントです。

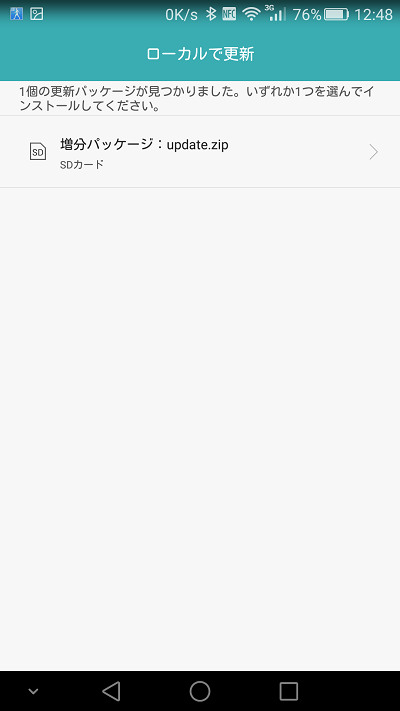

3. “ローカルで更新”を起動する

ファイルが配置できたら、EMUIのシステム更新から”ローカルで更新”を起動します。

“増分パッケージ”となっている点に注意しましょう。フルサイズのファームイメージを選択した場合は、ここに”完全パッケージ”と表示されます。

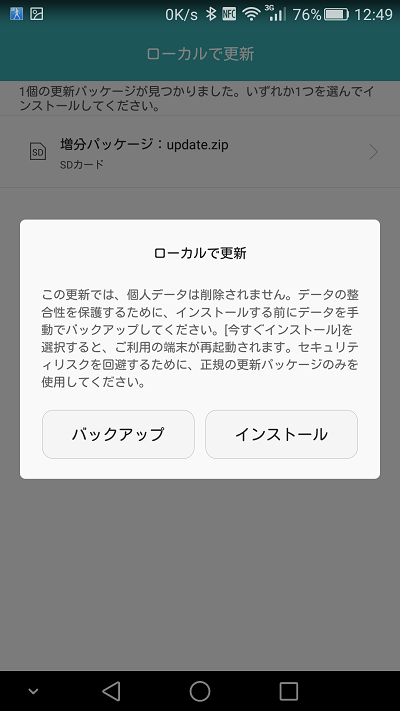

4. update.zipを選択して更新を開始する

ファイルを選択すると警告が表示されます。

警告にある通り、今回適用しようとしているのは更新ファイルなので、原則として導入済みアプリを含む個人データには影響はありません。もちろん失敗する可能性は皆無ではないので、万全を期すのであればバックアップを取得しておきましょう(管理人は取りませんでしたが)。

インストールを選択すると端末が自動的に再起動され、更新ファイルの適用が開始されます。適用が完了すると引き続き端末最適化が行われ、最適化が完了すると終了です。更新後のバージョン情報は以下の通りですが、ビルド番号が”MT7-L09C900B331“となっていることがわかります。

5. 何が変わった?

さて、B324がB331になって何が変わったかですが…残念ながら見た目では大きな変化は確認できませんでした。XDAにはベンチマークの数字が大きく伸びたとか、優先ネットワークタイプに4Gが現れたとか、喜びの声が多数あったので期待したのですが、私の端末では顕著な変化は確認できませんでした(後者は刺さっているSIMにパケット契約がないことによるのかもしれませんが)。

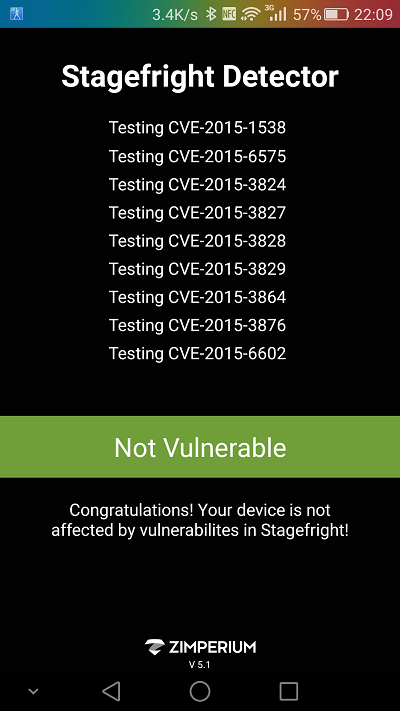

しかし、ここ最近発見されたAndroidのセキュリティホールでは特大級ともいえるStagefrightが完全に塞がれたというだけでも、B331を適用する価値はあるのではないでしょうか。以下はB331に更新した後のStagefright Detectorの結果ですが、関連するすべての脆弱性が塞がれていることが確認できます。

なお、Stagefrightには2015年7月末に発見されたオリジナルのStagefright(CVE-2015-1538, CVE-2015-1539, CVE-2015-3824, CVE-2015-3826, CVE-2015-3827, CVE-2015-3828, CVE-2015-3829)と、2015年10月に発見されたStagefright 2.0(CVE-2015-3876, CVE-2015-6602)との2つがあります。2015年9月30日に公開されたB324のファームでは、前者には対応済みだったものの、後者にはタイミング的に対応できたはずもなく、B331で対応されたことが確認できたということになります。

ちなみに、Stagefrightを検知するアプリはGoogle Playに多数登録されていますが、今回利用したのはStagefrightの脆弱性を発見したZimperium社の手によるものなので、同種のアプリの中ではどれよりも信頼できるはずです。

B331にしてしまうと、kitkatに戻すことはやはり出来ないですか?

こんばんわ。

返信が遅れましたが、B331からKitkatに戻せることを確認しました。

当該手順についてのエントリを作成しましたので、参照して頂ければ幸いです。

こんばんは。B324のアップデート記事は大変参考になりました。こちらも無事成功いたしました。

ただ、B331については更新が失敗してしまいますね。しばらく様子見かな・・・。